ใบรับรอง SSL ใช้เพื่อรักษาความปลอดภัยแอปพลิเคชันที่สร้างบน Kubernetes เพื่อความปลอดภัยในอนาคต ให้เราใช้ใบรับรองความปลอดภัย TLS อีกอันที่มีคีย์ส่วนตัวที่ปลอดภัยมาก ใบรับรองสร้างขึ้นด้วยใบรับรอง: K8r.io API เราจะสอนเกี่ยวกับการกำหนดค่าใบรับรอง SSL ด้วยความช่วยเหลือของตัวอย่างโดยละเอียด ให้เราเริ่มต้นด้วยใบรับรอง SSL ใน Kubernetes ใบรับรอง SSL มีความสำคัญมากสำหรับเบราว์เซอร์ เบราว์เซอร์ที่ใช้ใบรับรอง SSL และ TLS สร้างการเชื่อมต่อที่ปลอดภัยกับบริการ Kubernetes

ข้อกำหนดเบื้องต้น:

ผู้ใช้ทุกคนต้องมีระบบเวอร์ชันล่าสุดของอูบุนตู ผู้ใช้ระบบปฏิบัติการ Windows ติดตั้งกล่องเสมือนและเพิ่ม Ubuntu หรือ Linux ลงในระบบ ผู้ใช้ต้องคุ้นเคยกับ Kubernetes, บรรทัดคำสั่ง kubectl, พ็อด และคลัสเตอร์ และรู้จัก DNS ของคลัสเตอร์เพื่อให้เข้าใจหัวข้อนี้ได้ดีขึ้น

ให้เราดูการกำหนดค่าใบรับรอง SSL ใน Kubernetes โดยย่อโดยแบ่งขั้นตอนทั้งหมดออกเป็นขั้นตอนต่างๆ

ขั้นตอนที่ 1: เริ่มแผงควบคุม Kubernetes

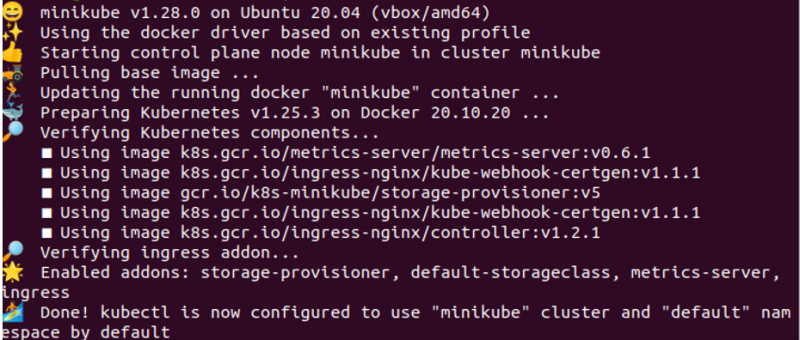

เราต้องการสภาพแวดล้อมในแอปพลิเคชันของเราที่เราสามารถเรียกใช้คำสั่ง Kubernetes เพื่อทำงาน Kubernetes ได้ ด้วยเหตุนี้ Kubernetes จึงจัดเตรียมคอนเทนเนอร์แบบโลคัลที่เรียกว่า “minikube” ให้กับเรา ในการเริ่มต้นแอปพลิเคชัน Kubernetes ทุกครั้ง เราจะเริ่ม minikube ใน Kubernetes ซึ่งโดยพื้นฐานแล้วเป็นเทอร์มินัล ซึ่งจำเป็นสำหรับการเรียกใช้คำสั่ง Kubernetes ในขั้นตอนนี้ เรารันคำสั่งเพื่อเริ่มต้น Minikube ซึ่งก็คือ:

> เริ่ม minikube

เมื่อเราเรียกใช้คำสั่งนี้บนเทอร์มินัลระบบของเรา การดำเนินการของคำสั่งจะเริ่มต้นโดยการกดปุ่ม Enter คำสั่งแสดงผลภาพหน้าจอที่แนบมาด้านล่างเป็นการตอบแทน

ขั้นตอนที่ 2: สร้างคำขอลงนามใบรับรอง

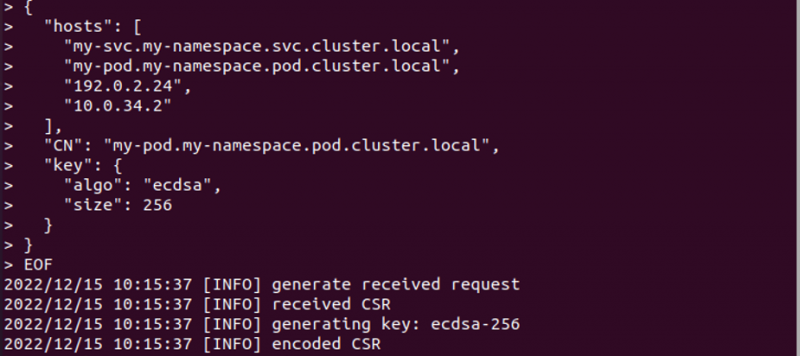

หลังจากสร้างคลัสเตอร์โดยใช้ Minikube แล้ว เราต้องการสร้างคำขอลงนามใบรับรอง เพื่อแลกกับการดำเนินการนี้ เราจะเรียกใช้คำสั่งเพื่อลงนามคำขอใบรับรองและสร้างคีย์ส่วนตัว

> แมว << อฟ | cfssl genkey - | cfssljson -แค่ เซิร์ฟเวอร์

หลังจากการดำเนินการค้นหา คำขอจะถูกสร้างขึ้นด้วยคีย์ส่วนตัวได้สำเร็จ ผลลัพธ์ถูกแนบไว้ด้านบนเป็นภาพหน้าจอ

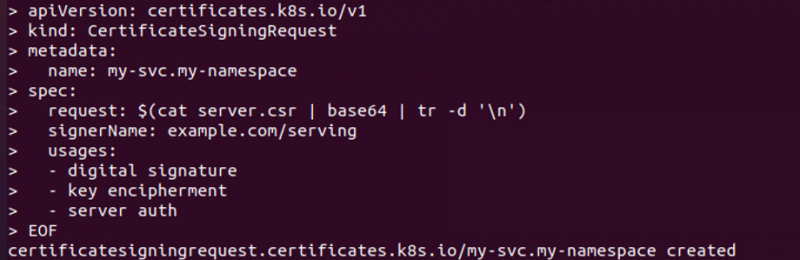

ขั้นตอนที่ 3: สร้างรายการคำขอลงนามใบรับรองในไฟล์ YAML

ในขั้นตอนนี้ เราจะสร้างรายการไฟล์ YAML สำหรับสร้าง CSR ใน Kubernetes เรารันคำสั่งด้านล่าง:

> แมว << อฟ | kubectl ใช้ -ฉ –หลังจากดำเนินการคำสั่งนี้ ไฟล์ YAML จะถูกสร้างขึ้นสำเร็จ และเราส่งไปยังเซิร์ฟเวอร์ API ดังที่แสดงในภาพหน้าจอที่แนบมา

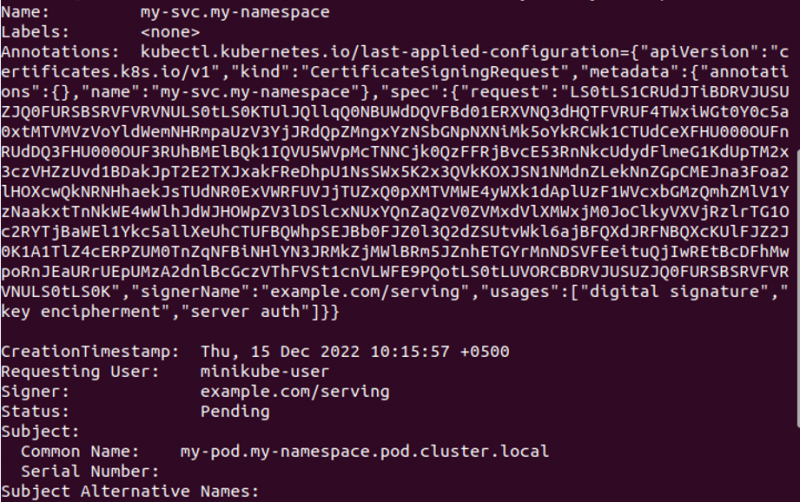

ขั้นตอนที่ 4: รับสถานะคำขอลงนามใบรับรอง

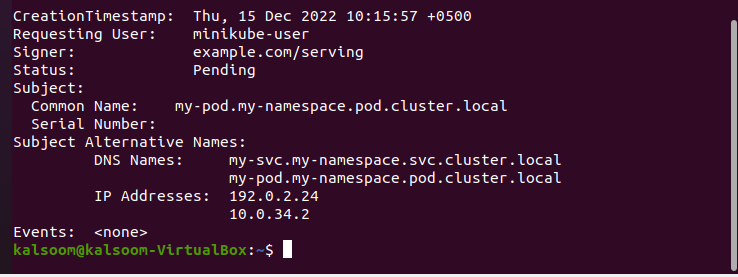

ในขั้นตอนนี้ เราจะดูสถานะ CSR ตามที่เห็นผ่าน API เราสามารถเรียกใช้คำสั่งที่กำหนดเพื่อดึงสถานะของคำขอใบรับรอง

> kubectl อธิบาย csv my-svc.my-namespace

เมื่อรันคำสั่ง สถานะ CSR จะแสดงในเอาต์พุต ดังที่แสดงในภาพหน้าจอที่แนบมา สถานะของ CSR คือ 'รอดำเนินการ' และสถานะนี้มาจาก API ชื่อไฟล์คือ my-svc my-namespace และคำอธิบายประกอบ การร้องขอผู้ใช้และหัวเรื่อง ชื่อทางเลือกของหัวเรื่องที่มีชื่อ DNS และที่อยู่ IP เหตุการณ์ ฯลฯ จะรวมอยู่ในคำอธิบาย CSR สถานะเป็น 'รอดำเนินการ' ซึ่งหมายความว่าใบรับรอง CSR ยังไม่ได้รับการอนุมัติ

ขั้นตอนที่ 5: การอนุมัติใบรับรอง CSR

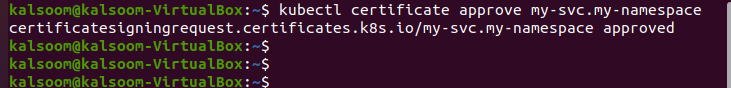

สถานะของใบรับรอง CSR ยังอยู่ระหว่างดำเนินการ ดังนั้น ในกรณีนี้ เราจะส่งคำถามไปยัง API ของ Kubernetes เพื่ออนุมัติใบรับรอง CSR เราเรียกใช้คำสั่งนี้เพื่อขออนุมัติ:

> ใบรับรอง kubectl อนุมัติ my-svc .my-namespaceคำสั่งแสดงผลลัพธ์หลังจากดำเนินการ บุคคลที่ได้รับอนุญาต เช่น ฝ่ายบริหาร Kubernetes จะอนุมัติใบรับรอง CSR เนื่องจากเราเป็นผู้ใช้ที่ได้รับอนุญาต เราจึงสร้างไฟล์ YAML ด้วยเหตุนี้ ใบรับรอง CSR จึงได้รับการอนุมัติอย่างง่ายดายโดยใช้คำสั่งดังที่แสดงในภาพหน้าจอด้านล่างเพื่อความชัดเจน

my-svc.my-namespace ได้รับการอนุมัติเรียบร้อยแล้วผ่าน API ของใบรับรอง k8s.io

ขั้นตอนที่ 6: ดึงข้อมูลใบรับรอง CSR ใน Kubernetes

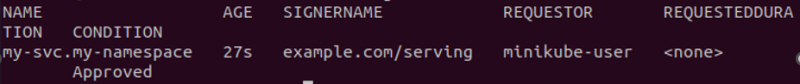

ขณะนี้เรากำลังรอดูว่าใบรับรอง CSR ได้รับการอนุมัติหรือไม่ ดังนั้นเราจะเรียกใช้คำสั่งเพื่อรับรายการใบรับรอง CSR ทั้งหมดที่ใช้งานอยู่ในระบบ เรียกใช้คำสั่ง:

> kubectl รับ csr  ชื่อของใบรับรอง CSR ที่ได้รับอนุมัติใน Kubernetes แสดงอยู่ในภาพหน้าจอที่แนบมา คำสั่งนี้ส่งคืนชื่อ อายุ ชื่อผู้ลงนาม ผู้ร้องขอ ระยะเวลาที่ร้องขอ และเงื่อนไขของใบรับรอง CSR

ชื่อของใบรับรอง CSR ที่ได้รับอนุมัติใน Kubernetes แสดงอยู่ในภาพหน้าจอที่แนบมา คำสั่งนี้ส่งคืนชื่อ อายุ ชื่อผู้ลงนาม ผู้ร้องขอ ระยะเวลาที่ร้องขอ และเงื่อนไขของใบรับรอง CSR

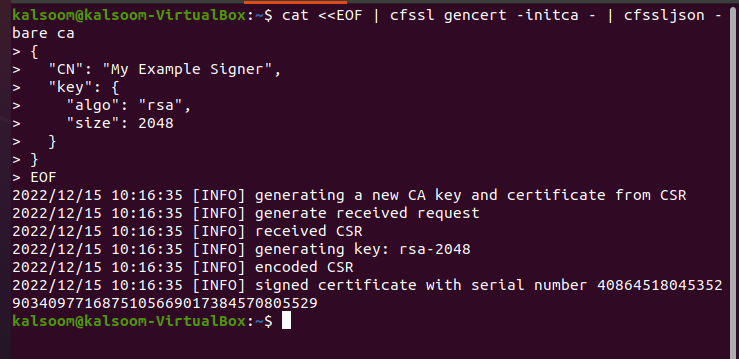

ขั้นตอนที่ 7: ลงนามในใบรับรองโดยการสร้างสิทธิ์

ในขั้นตอนนี้ เราจะดูวิธีการลงนามใบรับรองใน Kubernetes ใบรับรอง SSL ได้รับการอนุมัติแล้ว แต่ยังไม่ได้ลงนาม ชื่อของผู้ลงนามปรากฏในใบรับรองใน Kubernetes เราเรียกใช้คำสั่งที่ผู้ลงนามที่ร้องขอลงนามในใบรับรอง คำสั่งคือ:

> แมว << อฟ | cfssl เจนนาร์ต -initca - | cfssljson – เปลือยเปล่า{

'ซีเอ็น' : 'ผู้ลงนามตัวอย่างของฉัน' ,

'กุญแจ' : {

'บางสิ่งบางอย่าง' : 'รสา' ,

'ขนาด' : 2048

}

}

อฟ

คำสั่งถูกเรียกใช้เพื่อลงนามใบรับรองแบบดิจิทัล ผู้ลงนามลงนามในใบรับรองที่ร้องขอและอัปเดตสถานะ API ด้วยคำสั่ง “ใบรับรอง SSL” เราสร้างใบรับรองการลงนามโดยเรียกใช้คำสั่งด้านบน และผลลัพธ์จะแสดงในภาพหน้าจอที่แนบมา มีการใช้หมายเลขซีเรียลที่ไม่ซ้ำกันเพื่อลงนามในใบรับรองเรียบร้อยแล้ว

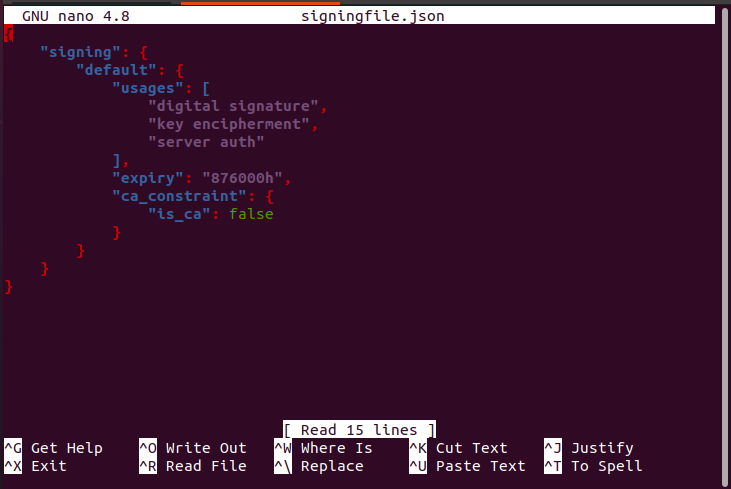

ขั้นตอนที่ 8: สร้างไฟล์ JSON เพื่อออกใบรับรอง

หลังจากการลงนามใบรับรอง เราสร้างไฟล์ JSON ที่เราออกใบรับรอง เราจะสร้างไฟล์ JSON โดยเรียกใช้คำสั่งต่อไปนี้พร้อมแนบภาพหน้าจอ:

> นาโน ลงชื่อไฟล์. jsonหลังจากดำเนินการคำสั่งแล้ว ไฟล์ JSON จะถูกสร้างขึ้นตามที่ดูได้จากภาพหน้าจอด้านล่าง

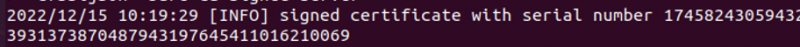

ขั้นตอนที่ 9: ใช้ Server-Signing-config.json

ในขั้นตอนนี้ เราใช้ไฟล์การกำหนดค่าการลงนามเซิร์ฟเวอร์ที่อยู่ใน JSON เพื่อลงนามและออกใบรับรอง เราเรียกใช้คำสั่งสำหรับการลงนามใบรับรองด้วยไฟล์คีย์ส่วนตัว

> kubectl รับ csr my-svc.my-namespace -เดอะ jsonpath =' { .spec.request } ’ | \ ฐาน64 --ถอดรหัส | เครื่องหมาย \ cfssl -นั่น ca.pem -ca ca-key ca-key.pem -การกำหนดค่า เซิร์ฟเวอร์ลงนาม config.json | \ cfssljson -แค่ ca-ลงนามเซิร์ฟเวอร์

หลังจากคำสั่งนี้ ใบรับรองที่กำหนดไว้แล้วในไฟล์ json จะถูกลงนาม หมายเลขซีเรียลของ CSR นี้ถูกสร้างขึ้น ที่นี่ เราสร้างไฟล์ใบรับรองการให้บริการที่ลงนามชื่อ “ca-signed-server.pem”

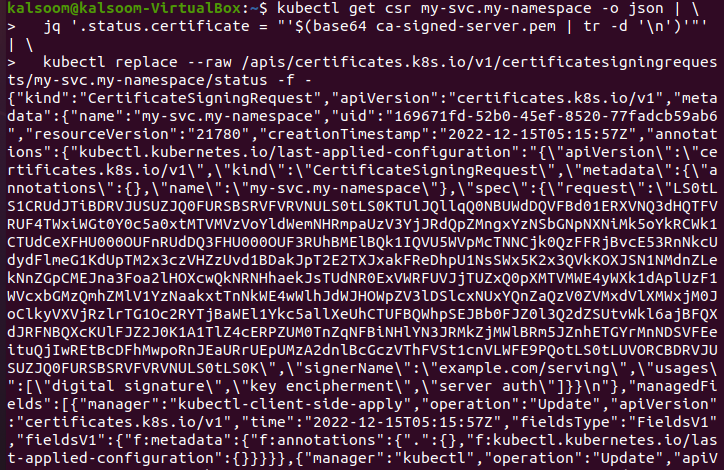

ขั้นตอนที่ 10: การอัปโหลดใบรับรองที่ลงนามในวัตถุ API

ในขั้นตอนนี้ เราจะอัปโหลดใบรับรองที่ลงนามไปยังสถานะ API ที่รอดำเนินการตามที่เราเห็นด้านบน คำสั่งสำหรับการอัปโหลดคือ:

> kubectl รับ csr my-svc.my-namespace -เดอะ เจสัน | \ เจคิว '.status.certificate = '' $ ( base64 ca-signed-server.pem | ท -d '\n' ) ''' | \

> kubectl แทนที่ --ดิบ / อภิ / ใบรับรอง.k8s.io / v1 / คำขอลงนามใบรับรอง / my-svc.my- เนมสเปซ / สถานะ -ฉ -

เมื่อดำเนินการคำสั่งนี้ ใบรับรองที่ลงนามจะถูกอัปโหลดสำเร็จเมื่อใดก็ตามที่ CSR ได้รับการอนุมัติ ภาพหน้าจอที่แนบมาด้านบนนี้แสดงรูปแบบ JSON ที่อัปโหลดใบรับรองที่ลงนามเป็นวัตถุ API

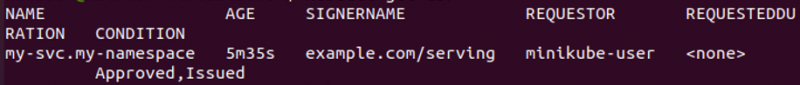

ขั้นตอนที่ 11: ลงทะเบียนใบรับรองที่ได้รับอนุมัติใน Kubernetes

เราเรียกใช้คำสั่งอีกครั้งเพื่อแสดงใบรับรองที่ได้รับอนุมัติใน Kubernetes

> kubectl รับ csr

ใบรับรองได้รับการอนุมัติและออกเรียบร้อยแล้ว ดังที่แสดงในภาพหน้าจอด้านบน

ขั้นตอนที่ 12: บันทึกใบรับรองในระบบ

ในขั้นตอนนี้ เราจะเรียนรู้วิธีดาวน์โหลดใบรับรองที่ลงชื่อแล้วและใช้งานในระบบของเราได้สำเร็จ เราปรับใช้ใบรับรองบนเซิร์ฟเวอร์ได้อย่างง่ายดาย คำสั่งคือ:

> kubectl รับ csr my-svc.my-namespace -เดอะ jsonpath = '{.status.certificate}' \| ฐาน 64 --ถอดรหัส > server.crt

ขั้นตอนที่ 13: เติมใบรับรอง

ในขั้นตอนนี้ เราจะเรียนรู้วิธีเติมใบรับรองบนเซิร์ฟเวอร์ เพื่อให้เราสามารถใช้ใบรับรองเพื่อความปลอดภัยของเว็บได้อย่างง่ายดาย เรารันคำสั่ง:

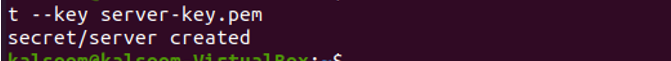

คาลซูม @ คาลซูม > kubectl สร้างเซิร์ฟเวอร์ tls ลับ --ใบรับรอง server.crt --กุญแจ เซิร์ฟเวอร์-key.pem

ภาพหน้าจอที่แนบมาด้านบนแสดงให้เราเห็นว่า TLS เซิร์ฟเวอร์ที่ปลอดภัยหรือเซิร์ฟเวอร์ลับถูกสร้างขึ้นสำเร็จด้วยชื่อ cert server.cr และมีคีย์ส่วนตัว server-key.pem

ขั้นตอนที่ 14: กำหนดค่าแมปใบรับรอง

ในขั้นตอนนี้ เราจะกำหนดค่าใบรับรองเพื่อให้แน่ใจว่าเป็นใบรับรองการให้บริการที่ปลอดภัยโดยเรียกใช้คำสั่งด้านล่าง:

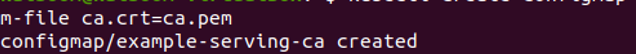

> kubectl สร้าง configmap example-serving-ca --จากไฟล์ ca.crt=ca.pem

ดังที่แสดงในภาพหน้าจอที่แนบมา config map/example-serving-ca ถูกสร้างขึ้นสำเร็จใน Kubernetes สำหรับการเชื่อมต่อที่ปลอดภัยบนเว็บเซิร์ฟเวอร์

บทสรุป

ใบรับรอง SSL ใช้สำหรับรักษาความปลอดภัยให้กับแอปพลิเคชัน Kubernetes บนเว็บเซิร์ฟเวอร์ เราได้อธิบายรายละเอียดทุกขั้นตอนเพื่อให้คุณเข้าใจ คุณยังสามารถเรียกใช้คำสั่งเดียวกันบนแอปพลิเคชัน Kubernetes เพื่อติดตั้งใบรับรอง SSL