ความท้าทายทั่วไปที่ต้องเผชิญใน Metasploit

1. ปัญหาการติดตั้งและตั้งค่า

หนึ่งในความท้าทายเบื้องต้นที่ผู้ใช้จำนวนมากต้องเผชิญคือขั้นตอนการติดตั้งและการตั้งค่า Metasploit อาศัยการขึ้นต่อกันต่างๆ ที่ต้องมีการกำหนดค่าที่แม่นยำ หากการตั้งค่านี้ไม่ได้รับการดำเนินการอย่างถูกต้อง อาจส่งผลให้เกิดปัญหาต่างๆ รวมถึงการไม่มีโมดูลหรือส่วนประกอบที่ไม่ทำงานตามที่ตั้งใจไว้

สารละลาย:

ตรวจสอบการพึ่งพา : ตรวจสอบให้แน่ใจว่าได้ติดตั้งและรักษาการขึ้นต่อกันที่จำเป็นทั้งหมดให้เป็นปัจจุบัน เอกสารอย่างเป็นทางการของ Metasploit นำเสนอรายการข้อกำหนดเบื้องต้นโดยละเอียดที่ปรับให้เหมาะกับระบบปฏิบัติการต่างๆ ดำเนินการอัปเดตและอัปเกรดระบบ Linux ของคุณโดยสมบูรณ์โดยใช้คำสั่งต่อไปนี้:

ซูโดะ ปรับปรุงฉลาด -และ && ซูโดะ ฉลาดอัพเกรด -และ && ซูโดะ เหมาะที่จะอัพเกรด -และ

ใช้ Linux Distro เพื่อวัตถุประสงค์ในการรุก : หากต้องการปรับปรุงกระบวนการตั้งค่า ให้พิจารณาใช้ดิสโทร Penetration Linux เช่น Kali Linux ที่มาพร้อมกับ Metasploit ที่ติดตั้งไว้ล่วงหน้า

2. ข้อผิดพลาดในการเชื่อมต่อฐานข้อมูล

Metasploit อาศัยฐานข้อมูลเพื่อจัดเก็บข้อมูลเกี่ยวกับเป้าหมาย ช่องโหว่ และข้อมูลเซสชัน ปัญหาการเชื่อมต่อกับฐานข้อมูลอาจขัดขวางขั้นตอนการทดสอบของคุณได้

สารละลาย:

การกำหนดค่าฐานข้อมูล : ตรวจสอบให้แน่ใจว่าการตั้งค่าฐานข้อมูลของคุณใน Metasploit ได้รับการกำหนดค่าอย่างถูกต้อง ตรวจสอบข้อมูลรับรอง ที่อยู่โฮสต์ และพอร์ตอีกครั้ง

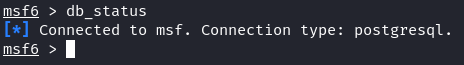

การบำรุงรักษาฐานข้อมูล : ดูแลรักษาฐานข้อมูลของคุณเป็นประจำโดยรันคำสั่ง “db_status” เพื่อตรวจสอบสถานะการเชื่อมต่อ

3. ปัญหาความเข้ากันได้ของโมดูล

โมดูล Metasploit มีความสำคัญอย่างยิ่งต่อการแสวงหาผลประโยชน์ที่ประสบความสำเร็จ ปัญหาความไม่เข้ากันอาจเกิดขึ้นได้เมื่อใช้โมดูลที่ไม่ตรงกับการกำหนดค่าของระบบเป้าหมาย

สารละลาย:

การตรวจสอบความถูกต้องของโมดูล : ตรวจสอบความเข้ากันได้ของโมดูลกับระบบเป้าหมายเสมอ ใช้คำสั่ง 'ตรวจสอบ' เพื่อตรวจสอบว่าโมดูลใดเหมาะสมกับเป้าหมายหรือไม่

การปรับแต่งโมดูล : หากจำเป็น ให้ปรับแต่งโมดูลที่มีอยู่หรือสร้างโมดูลของคุณเองเพื่อให้เหมาะกับสภาพแวดล้อมเป้าหมาย

4. การแทรกแซงไฟร์วอลล์และโปรแกรมป้องกันไวรัส

ไฟร์วอลล์และซอฟต์แวร์ป้องกันไวรัสสามารถบล็อกการรับส่งข้อมูลของ Metasploit และป้องกันการแสวงหาผลประโยชน์ได้สำเร็จ

สารละลาย:

การเข้ารหัสเพย์โหลด : ใช้การเข้ารหัสเพย์โหลดและเทคนิคการทำให้งงงวยเพื่อหลบเลี่ยงการตรวจจับโดยซอฟต์แวร์รักษาความปลอดภัย

การสแกนพอร์ต : ใช้เครื่องมือเช่น Nmap เพื่อทำการสแกนพอร์ตแบบซ่อนตัวก่อนเปิดตัว Metasploit เพื่อหลีกเลี่ยงการดึงดูดความสนใจไปยังกิจกรรมของคุณ

5. ปัญหาความเสถียรของเซสชัน

เมื่อดำเนินการหาช่องโหว่ที่ประสบความสำเร็จ การรักษาเซสชันที่เสถียรถือเป็นสิ่งสำคัญสำหรับกิจกรรมหลังการหาประโยชน์ การสูญเสียเซสชันสามารถขัดขวางความคืบหน้าของคุณได้

สารละลาย:

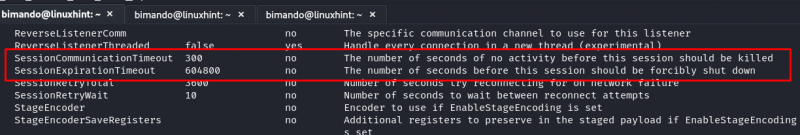

เซสชัน Keep-Alive : กำหนดการตั้งค่าการรักษาเซสชันเพื่อให้แน่ใจว่าการเชื่อมต่อมีเสถียรภาพ Metasploit นำเสนอตัวเลือกขั้นสูงเพื่อรักษาเซสชันโดยการตั้งค่า “SessionCommunicationTimeout” และ “SessionExpirationTimeout” ให้นานขึ้น หากต้องการดูตัวเลือกขั้นสูงในหน้าต่าง msfconsole ให้พิมพ์ดังต่อไปนี้:

msf > แสดงขั้นสูง

การตั้งค่าขั้นสูงนั้นมีค่าเริ่มต้นที่คุณสามารถปรับแต่งได้ หากต้องการขยายค่า 'SessionCommunicationTimeout' และ 'SessionExpirationTimeout' คุณสามารถพิมพ์ดังต่อไปนี้:

msf > ชุด เซสชันการสื่อสารหมดเวลา < มูลค่าที่สูงขึ้น >msf > ชุด เซสชันหมดอายุหมดเวลา < มูลค่าที่สูงขึ้น >

เซสชัน Pivoting : ใช้เทคนิคการเปลี่ยนทิศทางเซสชันเพื่อรักษาการเข้าถึงแม้ว่าเซสชันเริ่มต้นจะสูญหายไปก็ตาม

6. ความล้มเหลวในการแสวงหาผลประโยชน์

แม้จะมีการวางแผนอย่างรอบคอบ แต่ความพยายามในการแสวงประโยชน์ก็ไม่ประสบผลสำเร็จทุกครั้ง การทำความเข้าใจว่าเหตุใดการใช้ประโยชน์จึงล้มเหลวเป็นสิ่งสำคัญสำหรับการแก้ไขปัญหาที่มีประสิทธิภาพ

สารละลาย:

การวิเคราะห์บันทึก : วิเคราะห์บันทึกของ Metasploit เพื่อหาข้อความแสดงข้อผิดพลาดและคำแนะนำว่าเหตุใดการใช้ประโยชน์จึงล้มเหลว บันทึกสามารถให้ข้อมูลเชิงลึกที่มีคุณค่าเกี่ยวกับสิ่งที่ผิดพลาด

การหาประโยชน์ทางเลือก : หากช่องโหว่หนึ่งล้มเหลว ให้ลองลองใช้ช่องโหว่อื่นหรือเวกเตอร์การโจมตีอื่น

7. ความเข้มข้นของทรัพยากร

Metasploit อาจต้องใช้ทรัพยากรมาก ส่งผลให้ระบบช้าลงหรือล่ม โดยเฉพาะในระหว่างการสแกนหรือการโจมตีอย่างกว้างขวาง

สารละลาย:

การจัดการทรัพยากร: จัดสรรทรัพยากรระบบที่เพียงพอ (CPU, RAM) ให้กับ Metasploit เพื่อป้องกันไม่ให้ทรัพยากรหมด พิจารณาเรียกใช้ Metasploit บนเครื่องเฉพาะหรือสภาพแวดล้อมเสมือนจริง

การควบคุมปริมาณ : ใช้ตัวเลือกการควบคุมปริมาณเพื่อจำกัดอัตราการพยายามหาประโยชน์ ช่วยลดความเครียดในระบบเป้าหมาย

บทสรุป

ในขอบเขตของการทดสอบการเจาะ การฝึกฝน Metasploit คือการเดินทางที่เต็มไปด้วยความท้าทายและชัยชนะ คู่มือนี้ให้ข้อมูลเชิงลึกเกี่ยวกับปัญหาทั่วไปที่ต้องเผชิญระหว่างการทดสอบการเจาะระบบด้วย Metasploit และเสนอวิธีแก้ปัญหาเชิงปฏิบัติเพื่อเอาชนะปัญหาเหล่านั้น โปรดจำไว้ว่าการแก้ไขปัญหาเป็นทักษะที่จำเป็นสำหรับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ ด้วยการปรับปรุงความสามารถในการแก้ไขปัญหาของคุณอย่างต่อเนื่อง คุณจะมีความพร้อมที่จะนำทางโลกที่ซับซ้อนของการแฮ็กอย่างมีจริยธรรมและรักษาความปลอดภัยของภูมิทัศน์ดิจิทัล